1. Infrastruktur & Konzept

Ziel dieses Projekts war der Aufbau einer Production-Grade-Umgebung in einem lokalen Netzwerk. Der Server fungiert als zentraler Knotenpunkt für Web-Deployment und Sicherheitsüberwachung.

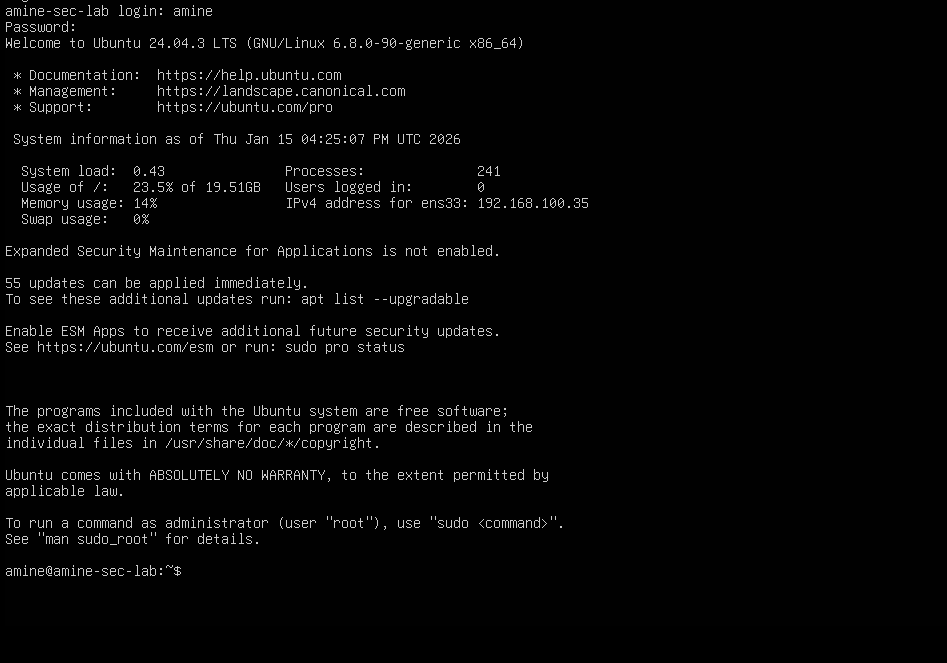

- OS: Ubuntu Server 24.04 LTS (Virtualisiert auf VMware).

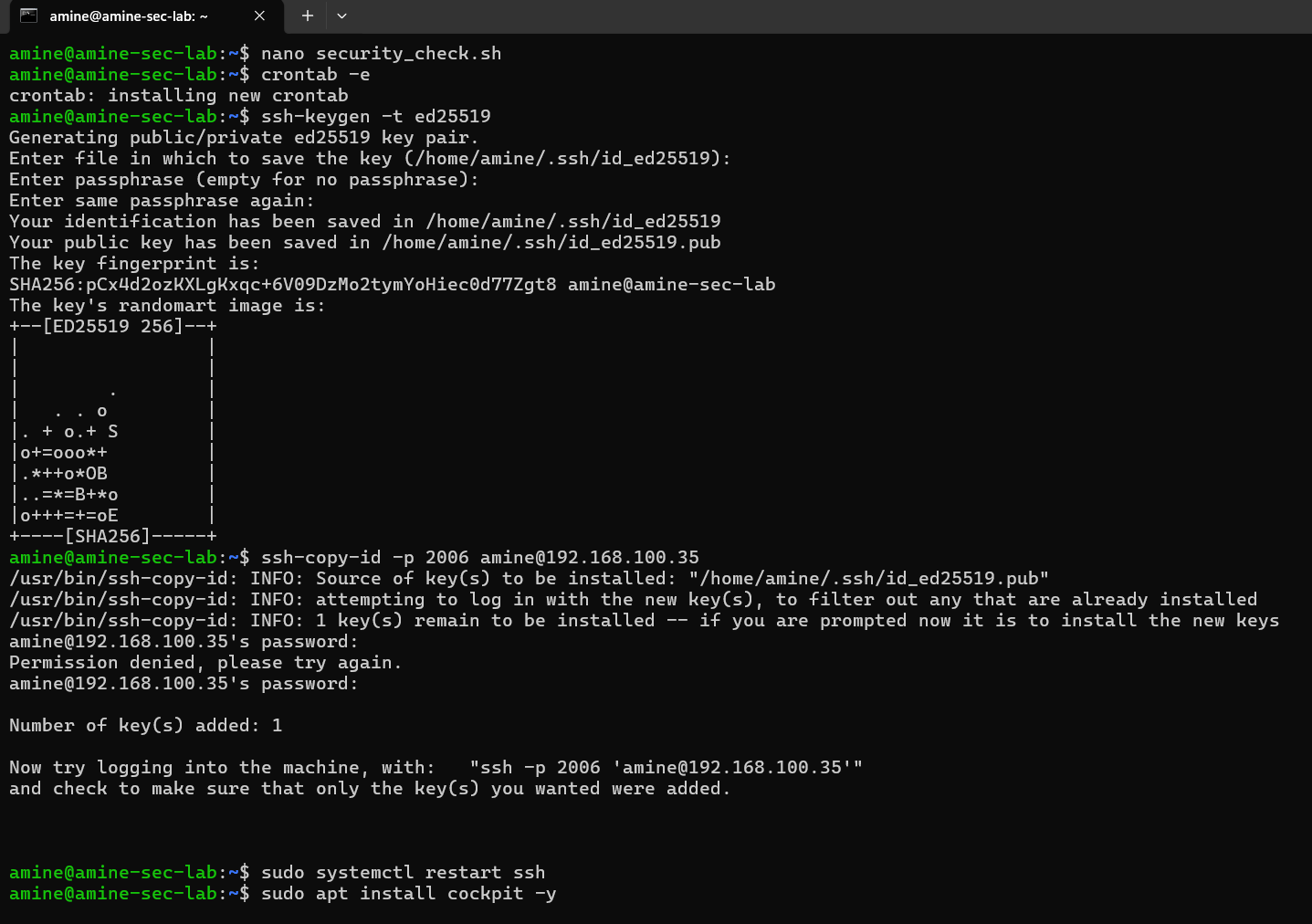

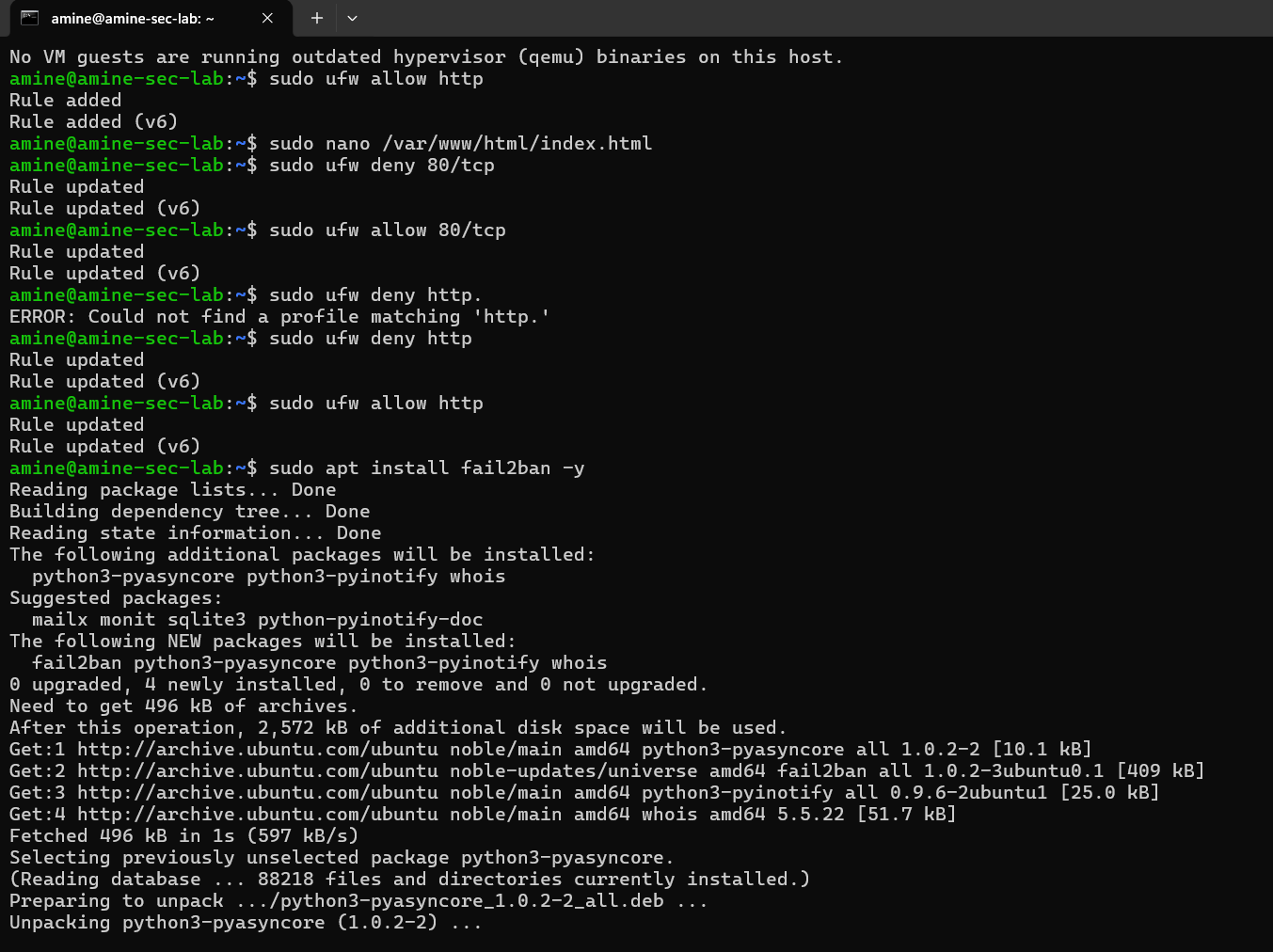

- Networking: Statische IP-Konfiguration und Port-Weiterleitung für dedizierte Dienste.

- Ziel: Maximale Sicherheit nach dem "Zero Trust"-Prinzip.

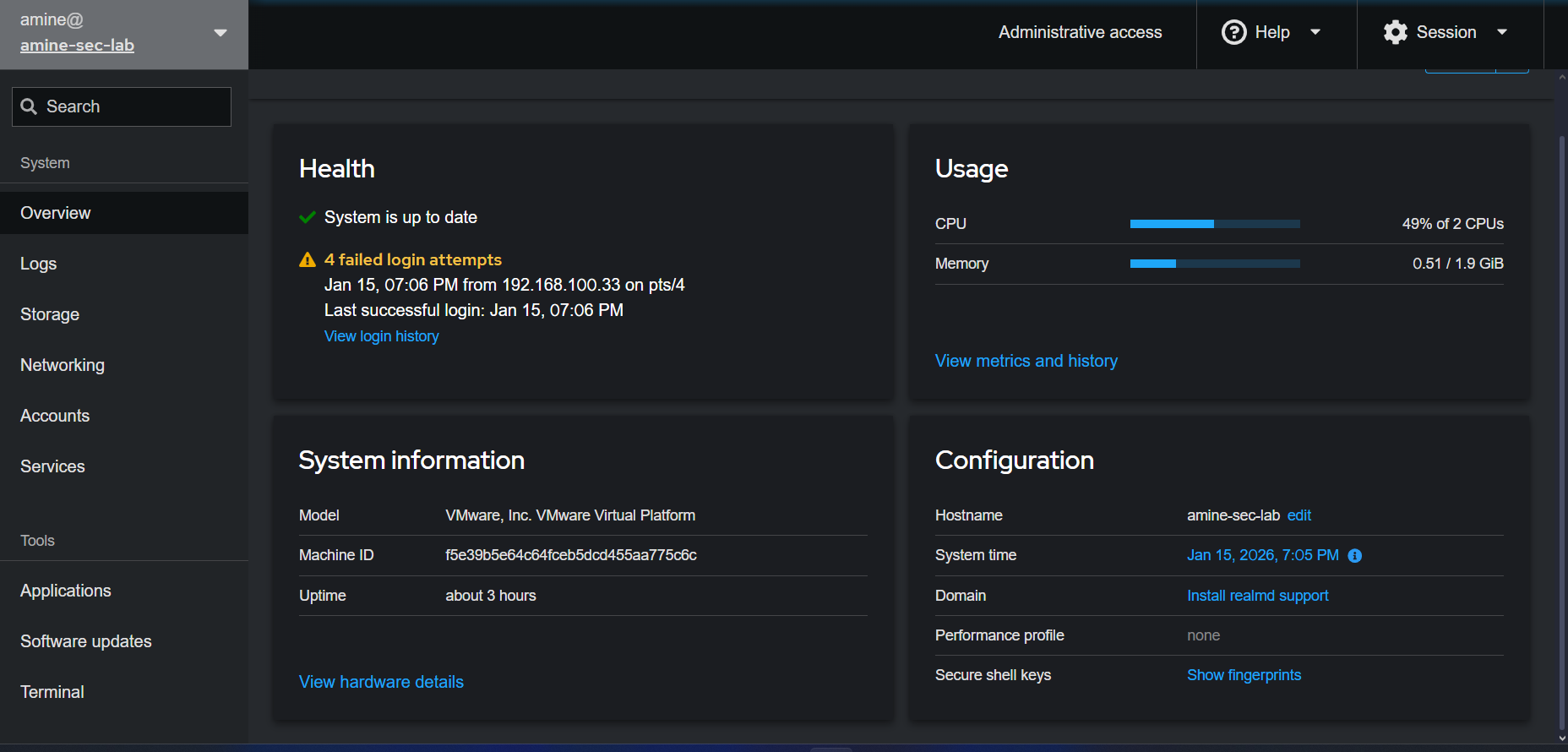

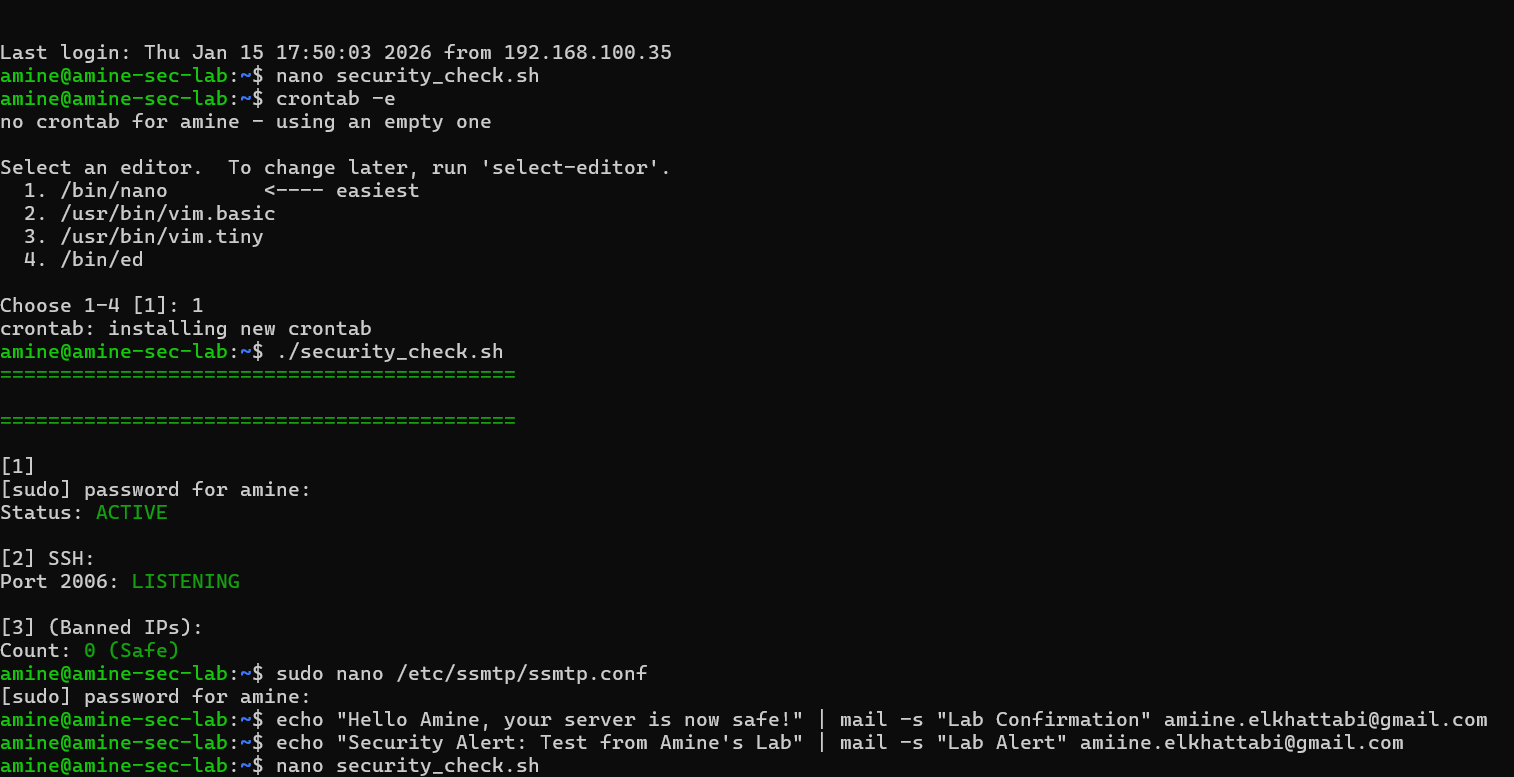

Server Terminal & Status

Server Terminal & Status